Securepoint UTM

- Spam-Report und E-Mail-Quarantäne

- Systemüberwachung abstellen

- S2S VPN WireGuard (zwischen FritzBox und Firewall)

Spam-Report und E-Mail-Quarantäne

Allgemeines

Diese Anleitung beschreibt wie auf die E-Mail-Quarantäne zugegriffen werden kann und E-Mails wiederhergestellt werden können.

Bitte bearbeiten Sie ihre E-Mails aufmerksam

- Ist diese E-Mail für Sie bestimmt / Erwarten Sie eine E-Mail

- Persönliche Ansprache

- Handelt es sich um einen vertrauenswürdigen Absender - Abweichungen, Sonderzeichen, etc.

- Rechtschreibung und Grammatik

- Inhalt

Spam-Report

- Sie erhalten in einem fest hinterlegtem Intervall (meist Täglich um 12:00 Uhr) einen Spam-Report.

Dieser teilt Ihnen mit, wie viele E-Mails das System bearbeitet hat und wie diese bewertet/bearbeitet wurden.

- Zugestellt: Die E-Mail wurde ohne Umwege zugestellt.

- Gefiltert: Der betroffene Inhalt wurde entfernt, anschließend wurde die E-Mail zugestellt.

- Verworfen: Die E-Mail wurde angenommen und anschließend gelöscht.

- Zurückgewiesen: Die E-Mail wurde vom System abgelehnt.

- Quarantäne: Die E-Mail wurde in Quarantäne genommen.

- Beispiel:

E-Mail aus der Quarantäne wiederherstellen

- Öffnen Sie die Spamfilterverknüpfung auf dem Desktop oder klicken Sie alternativ auf den Link in dem Spam-Report.

- Melden Sie sich mit Ihren Zugangsdaten an.

- Klicken Sie anschließend auf E-MAILS.

- In der folgenden Übersicht sehen Sie alle E-Mails die das System bearbeitet hat.

- Wenn Sie eine E-Mail anschauen oder wiederherstellen möchten, klicken Sie auf das E-Mail-Symbol.

- Wenn Sie eine E-Mail wiederherstellen möchten, klicken Sie anschließend auf "Erneut zusenden" und wählen Sie anschließend eine E-Mail-Adresse aus, an die die E-Mail zugestellt werden soll.

Prüfen Sie die E-Mails sorgfältig bevor Sie diese wiederherstellen.

Weitere Informationen

Systemüberwachung abstellen

1. Über Securepoint

1. Auf die Securepoint Benutzeroberfläche gehen

2. den Reiter "Konfigurationsprofile" öffnen

3. "Profileinstellungen" öffnen

4. "Auto-Synchronisation" deaktivieren

2. Alternativ direkt auf dem Client:

ls Administrator im CMD diesen Pfad öffnen > "C:\Program Files\Securepoint Antivirus Pro\bin (oder halt program files x86)"

Deaktivieren:

guardxservice_x64.exe -pd -> Deaktiviert den Prozessschutz

guardxservice_x64.exe -stop -> Stoppt/Beendet den Guardx-Dienst

Wieder aktivieren:

guardxservice_x64.exe -start -> Startet den Guardx-Dienst

Das man den AV so einfach über die Kommandozeile deaktivieren kann halte ich sicherheitstechnisch allerdings für sehr fragwürdig…

S2S VPN WireGuard (zwischen FritzBox und Firewall)

Dieses HowTo beschreibt die Konfiguration einer WireGuard Site-to-Site VPN-Verbindung einer Securepoint UTM mit einer Fritz!Box.

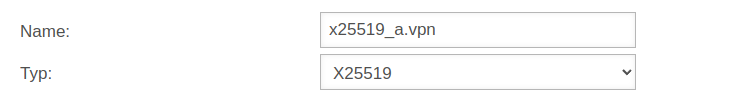

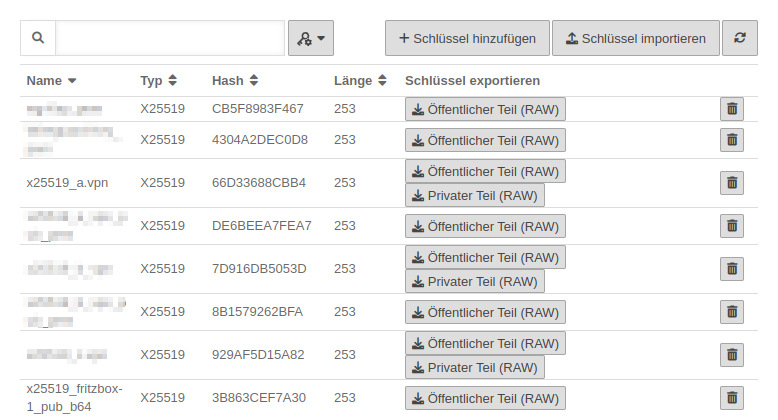

Schlüssel hinzufügen

Damit eine Kommunikation zwischen der UTM und der Fritz!Box möglich ist, sind folgende Schlüssel notwendig:

- Schlüssel vom Typ x25519 für die UTM

- x25519 Schlüssel für die Fritz!Box

Von beiden Schlüsseln wird der öffentliche und der private Teil benötigt.

WireGuard-Verbindung hinzufügen

WireGuard-Konfiguration an der UTM

Unter auf die Schaltfläche klicken

|

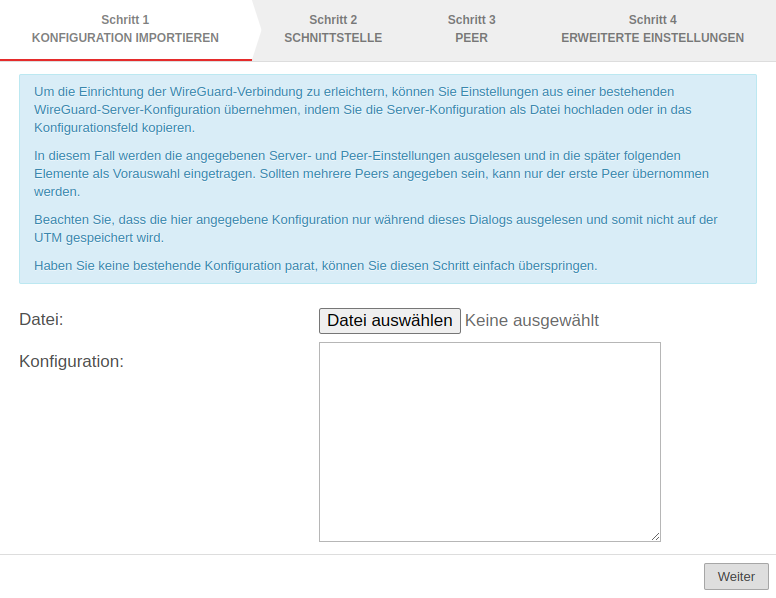

Es wird empfohlen die WireGuard-Verbindung über die UTM zu erstellen. Daher sollte der Schritt 1 - Konfiguration importieren übersprungen werden.

|

|||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNWireGuard WireGuard Assistent - Schritt 1 WireGuard Assistent - Schritt 1 |

|---|---|---|---|

| Datei: | Falls die WireGuard-Verbindung über die Fritz!Box erstellt wurde, kann hier die entsprechende Konfigurationsdatei hochgeladen werden. Allgemein trägt die Konfigurationsdatei die Bezeichnung wg_config.conf. Entsprechend wird unter Konfiguration: das Konfigurationsfeld ausgefüllt.

|

||

| Konfiguration: | Falls eine WireGuard-Verbindung über die Fritz!Box erstellt wurde, kann die Konfiguration in dieses Konfigurationsfeld kopiert werden.

|

||

| Beschriftung | Wert | Beschreibung |

|

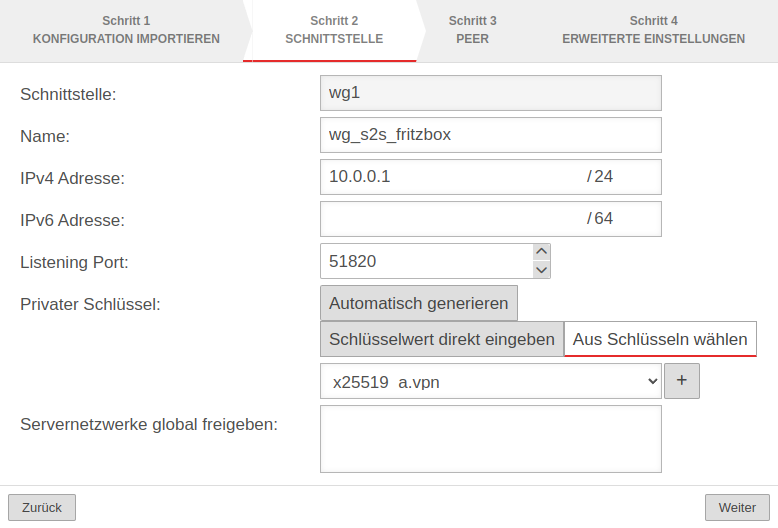

| Schnittstelle: | wg1 | Name der Schnittstelle, die für die Verbindung angelegt wird (automatische Vorgabe, kann nicht geändert werden) | |

| Name: | wg_s2s_fritzbox | Eindeutiger Name für die Verbindung | |

| IPv4 Adresse: | 10.0.0.1/24 | IPv4 Adresse für die Netzwerkschnittstelle des Transfernetzes der UTM | |

| IPv6 Adresse: | IPv6 Adresse für die Netzwerkschnittstelle des Transfernetzes der UTM (optional) | ||

| Listening Port: | 51820 | Default-Port für WireGuard Verbindungen | |

| Privater Schlüssel: | |||

| Privater Schlüssel der UTM im Format x25519. Es sind nur solche Schlüssel auswählbar, die auch über einen privaten Schlüsselteil verfügen. |

|||

| Servernetzwerke global freigeben: | Zusätzliche Netzwerke für die (lokale) Serverseite, auf die der WireGuard-Tunnel der Peers zugreifen können | ||

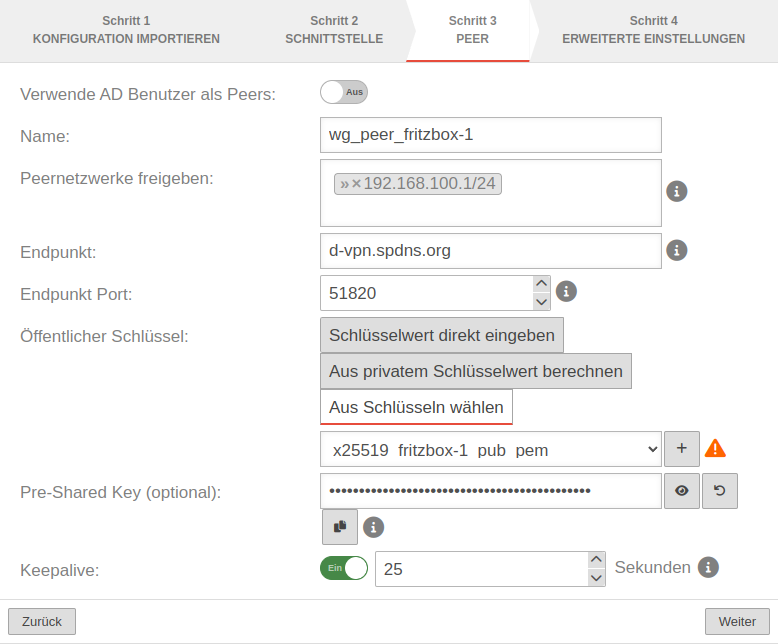

| Verwende AD Benutzer als Peers: | Aus | Die Verwendung An von AD Benutzern als Peer wird dann empfohlen, wenn diese mit einem AD/LDAP-Server vebunden sind und diese die richtigen Attributseinstellungen vorweisen. Weiterhin muss eine Benutzergruppe auf der UTM mit einer Benutzergruppe im AD/LDAP verknüpft sein und diese die WireGuard-Berechtigung besitzen. Weitere Informationen sind im Wiki-Artikel AD/LDAP-Anbindung zu finden. |

|

| Name: | wg_peer_fritzbox-1 | Bezeichnung der Gegenstelle für die Fritz!Box | |

| Peernetzwerke freigeben: | »192.168.178.1/24 | Das interne Netz der Fritz!Box, auf das zugegriffen werden soll | |

| Endpunkt: | d-vpn.spdns.org | Öffentliche DNS auflösbarer FQDN der Fritz!Box | |

| Endpunkt Port: | 51820 | Der Listening Port der Fritz!Box | |

| Öffentlicher Schlüssel: | |||

Den öffentlichen Schlüsselteil der Fritz!Box auswählen

|

|||

| Pre-Shared Key (optional): | …8DmBioPyPNqZ7Rk= | Pre-Shared Key zur weiteren Absicherung der Verbindung | |

| Anzeigen Verbergen |

Zeigt / Verbirgt den Pre-Shared Key | ||

| Generieren | Erzeugt einen sehr starken Pre-Shared Key

|

||

| In die Zwischenablage kopieren | Kopiert den PSK in die Zwischenablage | ||

| Keepalive: | Aus | Sendet regelmäßig ein Signal. Dadurch werden Verbindungen auf NAT-Routern offen gehalten. Ein Die Aktivierung wird empfohlen. | |

| 25 Sekunden | Abstand in Sekunden, in dem ein Signal gesendet wird | ||

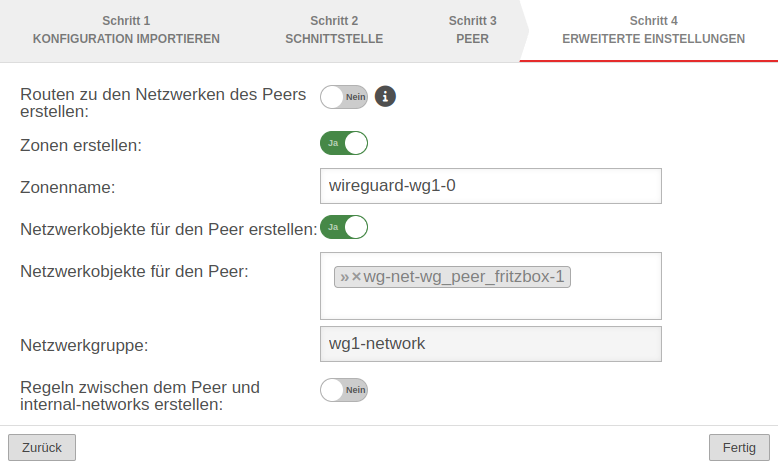

| Routen zu den Netzwerken des Peers erstellen: | Nein | Aktivierung wird empfohlen. Es werden Routen zu den Netzwerken / Hosts erstellt, die in Schritt 3 unter Erlaubte IPs eingetragen wurden mit der Schnittstelle als Gateway, die in Schritt 2 angezeigt wurde. |

|

| Zonen erstellen: | Ja | Erzeugt eine neue Zone für die WireGuard Schnittstelle | |

| Zonenname: | wireguard-wg0-1 | Einen Namen für die Zone eintragen | |

| Netzwerkobjekte für den Peer erstellen: | Ja »wg_peer_fritzbox-1-0 |

Erzeugt bei Aktivierung Ja Netzwerkobjekte (IPv4 und ggf. IPv6) für die Gegenstelle. Der automatische Vorschlag kann auch geändert werden. | |

| Regeln zwischen dem Peer und internal-networks erstellen: | Nein | Erzeugt bei Aktivierung autogenerierte Regeln, die die Inbetriebnahme erleichtern.

Diese Regeln müssen unbedingt durch eigene Regeln, die nur notwendige Dienste mit notwendigen Netzwerkobjekten erlauben, ersetzt werden.

|

|

| Mit der Schaltfläche werden die Einstellungen übernommen. | |||

| Anschließend wird über die Schaltfläche

Neustarten

der WireGuard-Dienst neu gestartet.

|

|||

WireGuard-Konfiguration an der Fritz!Box

Den öffentlichen Teil des Schlüssels der UTM x25519_a.vpn im .raw-Format exportieren.

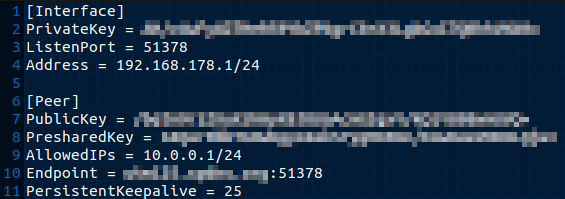

Eine Konfigurationsdatei mit folgendem Inhalt wird erstellt. Dazu wird eine Datei in einem beliebigem Editor geöffnet.

[Interface] PrivateKey = $PRIVATE_KEY_FRITZBOX ListenPort = $LISTENPORT_WIREGUARD_FRITZBOX Address = $LOCAL_IP_FRITZBOX/$NETMASK

[Peer] PublicKey = $PUBLIC_KEY_UTM PresharedKey = $PRESHAREDKEY AllowedIPs = $NETWORK_SECUREPOINT/$NETMASK Endpoint = $HOSTNAME_UTM:$LISTENPORT_WIREGUARD_UTM PersistentKeepalive = 1

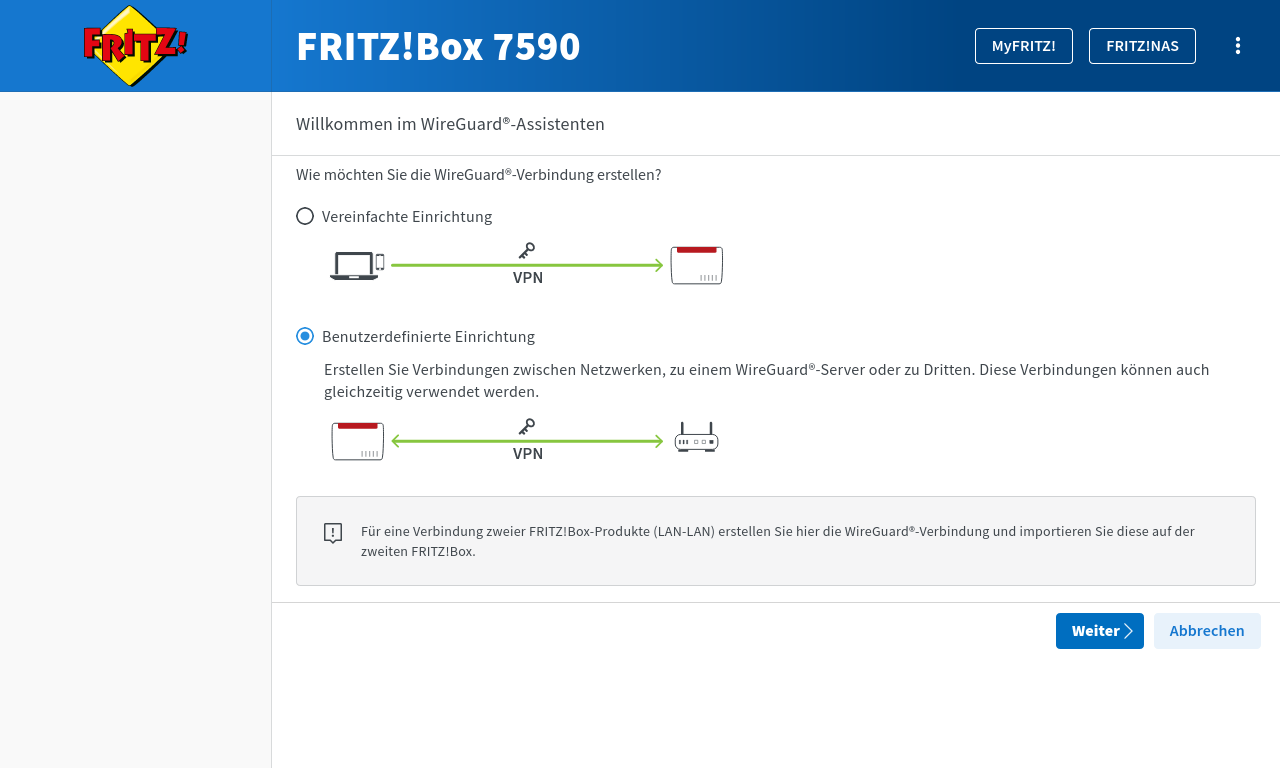

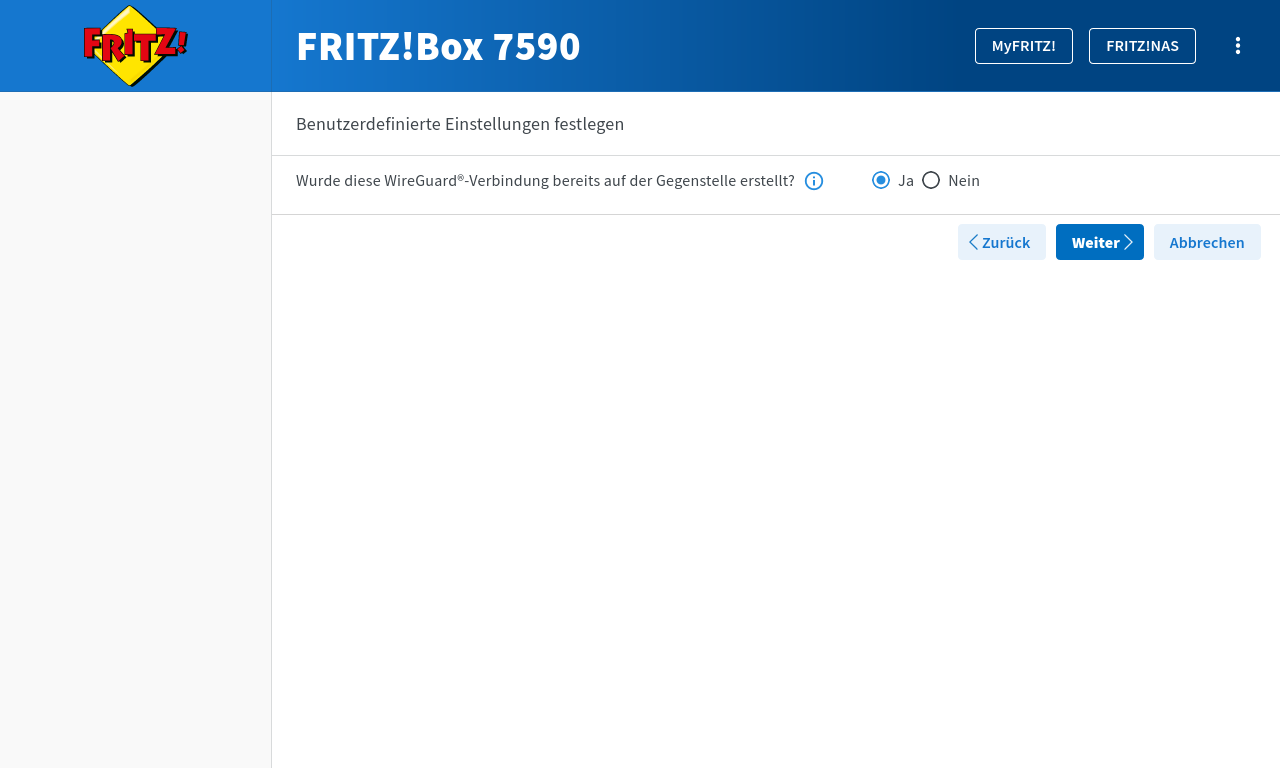

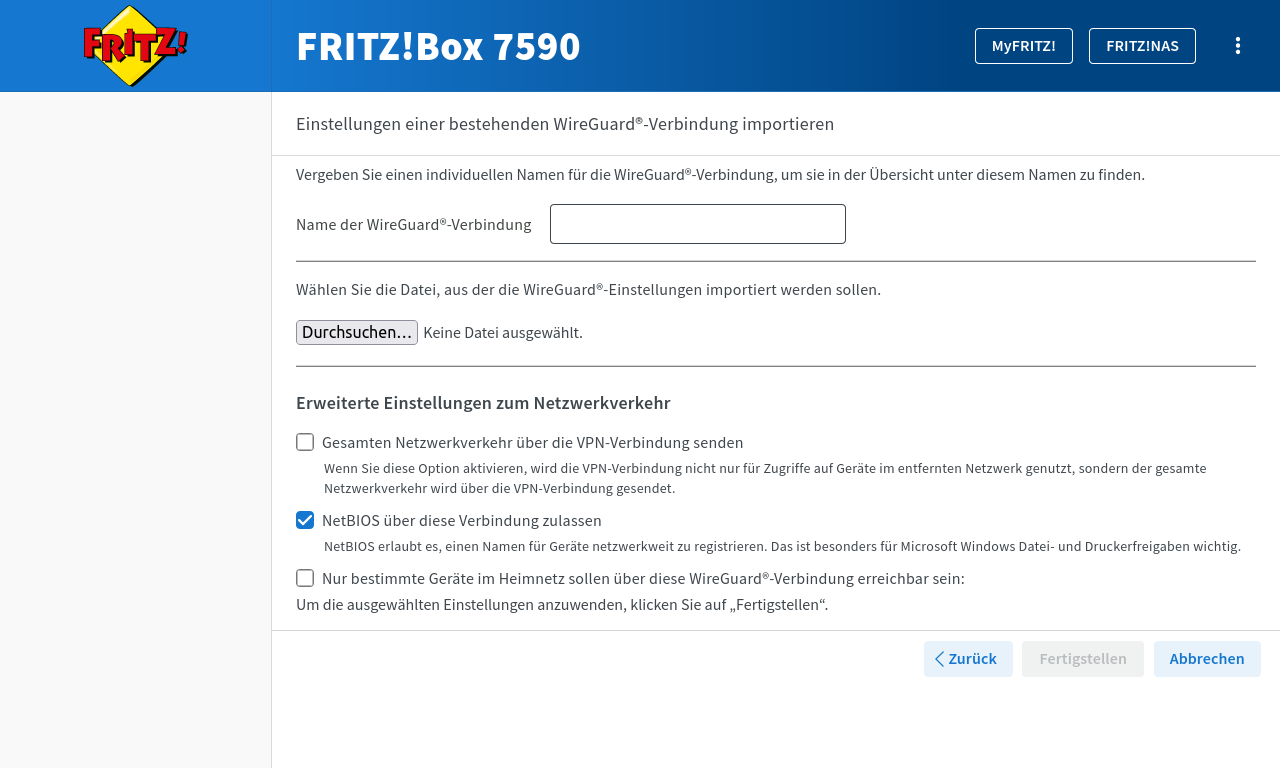

Im Interface der Fritz!Box anmelden und unter Internet → Freigaben→ Reiter VPN (WireGuard) wechseln.

Dort auf klicken.

Nach dem automatischem Wechsel auf den Dialog VPN (WireGuard) wird auf Aktualisieren geklickt und die WireGuard-Verbindung ist aktiv.

Sollte unter anderem beim Hochladen der Konfigurationsdatei ein Fehler auftreten, wird unter System → Ereignisse die entsprechende Fehlermeldung angezeigt.